了解物联网安全-第2部分(2/3):物联网云的安全和生命周期管理

在本站已分析了“了解物联网安全”的第1部分(LoRa物联站),其中第一部分我们从设备和通信层的角度来看物联网的安全架构。在这篇文章中,分析“了解物联网安全”的第2部分:我们把重点转移到云计算和生命周期管理,提出完全不同挑战和风险。

连世界各国的领导人也开始关注将数十亿互联网设备接入互联网的担忧。世界经济论坛最近委托了一份报告,以创建一套指导方针,专为董事会层面使用,解决在新兴市场基于超连接技术的网络安全挑战和风险。

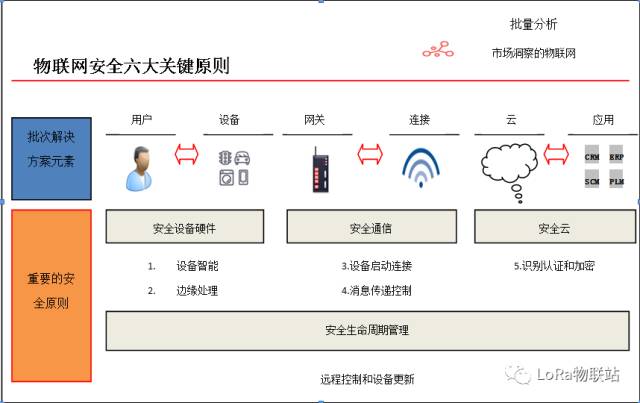

然而,正如前面所讨论的,开发安全的端到端的物联网解决方案需要一个全面的方法,涉及多个层次,并融合在四个重要安全功能层次:设备,通信,云计算和生命周期管理。再次,George Cora,首席执行官ardexa提出物联网网络安全关键原则在于云计算安全和生命周期管理这两个方面:

(接第一部分A/B)

C、安全云层

云是指物联网解决方案的软件后端,即从设备的数据被摄入、分析和解释规模产生见解和执行行动。安全性一直是评估使用云与内部解决方案的风险讨论的主要议题。然而,对于物联网云是广泛采用的一个关键因素。默认情况下云提供商预计将提供安全和高效的云服务,从数据泄露或解决方案停机问题的保护正在成为常态。

*敏感信息存储在云中(即,在静态数据)必须加密,以避免容易暴露于攻击。例如,当一个妥协的第三方与较低的安全控制访问您的数据(高级)分析操作时。

*它也有利于验证其他云平台或第三方应用程序试图与您的云服务沟通,以帮助防止恶意活动的完整性。

*在规模所需的物联网,数字证书起到关键作用识别和身份验证需要。

在云层物联网的安全原则:

5.识别、认证和加密的机器

“访问云服务的人几乎总是使用口令。在某些情况下,可能有双因素身份验证,如密码加上一次性密码生成器。密码是公认的人类使用的认证方法。然而,机器在访问云服务时更擅长处理数字证书。数字证书使用一个非对称的,基于加密的,身份验证系统设计,不仅验证一个交易,但也加密通道从设备到云认证之前发生。数字证书还可以提供加密识别,这是很难实现与用户ID /密码。

D、安全生命周期管理层:

安全生命周期管理指的是一个整体层的连续过程,需要保持最新的安全的物联网解决方案,即就是确保足够的安全水平,从设备制造,初始安装到控制的东西。通过设计的安全是唯一的第一步,在不断努力,以保持物联网解决方案的安全性,在整个生命周期的进一步步骤,包括政策执行,定期审计和供应商控制。有关我们即将推出的物联网安全解决方案(LoRa)的更多信息联系我们。

*活动监测起着重要的作用、跟踪、记录和检测可疑的活动。

*物联网设备和应用程序需要定期的安全补丁,以保持最新的,加强抵御攻击和修复可能出现的漏洞。

*安全的远程控制是必不可少的,特别是当保持数十亿的物联网设备。

6.远程控制和更新的安全性

“远程控制”或在整个生命周期中向设备发送命令的能力,是一个非常敏感而又是一个很强大的功能。一个设备的远程控制是允许远程诊断,设置一个新的配置,更新软件漏洞,检索文件,复位产品,新一套学习资料和学习算法,对产品增加新的功能。安全更新和远程控制的关键是确保设备不允许传入的连接(设备启动连接),但有一个双向连接,正确固定(设备智能),采用报文交换作为通信信道(消息传递控制)和正确实施。最终,该设备上的软件充当服务器,尽管只有一个与云通信,不允许任何人连接。然而,实现远程控制软件和管理整个设备生命周期的安全更新是棘手的,而不是每个人。

本文介绍了几个重要的物联网安全体系结构的特点,在四个不同的层次和突出的重要原则,总的来说,物联网安全设计是复杂的。安全解决方案通常涉及一些关键要素会一起工作,以尽量减少各种威胁或风险。在更简单的解决方案中,这种复杂性常常被忽视或处理不当。最近的现实生活中的案例表明,解决方案往往需要一个广泛的方法和注意事项。下面的例子很好地说明了这一点。

例1:AFIT改变PLC固件(设备层)

*2014、随着技术的美国空军研究所的研究人员(AFIT)显示启动安全装置与恶意固件的可行性。他们创建了一个原型的rootkit可以坐未被发现的工业可编程逻辑控制器(PLC)的固件,使他们腐败的效用和车间工厂中的操作。

设备层解决方案需要考虑:

*做设备厂商提供的rootkit恶意软件保护?

*设备在安装过程中易受攻击吗?

*设备的恶意rootkit定期测试吗?

*物联网体系结构使固件远程测试?

*能否将自动化设备的常规服务程序引入漏洞?

*我们可以检测Rootkit恶意软件问题?

例2:远程控制汽车(通讯层)

2015年两个网络安全专家,控制高速公路上的一辆吉普车,向汽车发出攻击(例如,控制空调、收音机、雨刷、刹车)。虽然这是演示,攻击显示潜在的危险攻击可以在理论上,导致召回140万辆车。

通信层解决方案考虑:

*我们可以远程修补设备吗

*物联网架构的限制未经授权的侵入造成的么?

*第三方测试能起作用吗?

*我应该如何防止“边缘”漏洞?

*一个大的物联网系统的段之间有没有意想不到的联系?

例3:无担保客户数据(云层)

2015,一个英国的电信和互联网服务提供商谈谈受到几个网络安全漏洞,用户的数据被暴露了在云存储加密。黑客,能够轻松地访问和窃取数以百万计的客户的信用卡和银行的详细信息。

通信层解决方案考虑:

*什么时候数据应该存储在设备或云上?

*哪些数据元素需要加密到什么级别?

*什么类型的防火墙中使用的物联网云?

*企业是否有正确的文化来解决物联网的安全风险?

例4:一个医疗设备安全更新过程(生命周期管理)

2015,黑客能够提高通过Hospira药物输注泵送到患者用药剂量限制。主要的问题是从一个不安全库更新过程和通信的泵模块。

生命周期管理解决方案:

*维护过程能引入新的漏洞吗?

*访问和特权级别正确的物联网实施?

*软件或固件的更新是数字签名还是认证?

您的留言或需求: